کارشناس Avast توضیح می دهد که مصرف کنندگان باید درباره نشت اعتبار امنیتی نیم میلیون برای سرورها ، روترهای خانگی و دستگاههای هوشمند بدانند

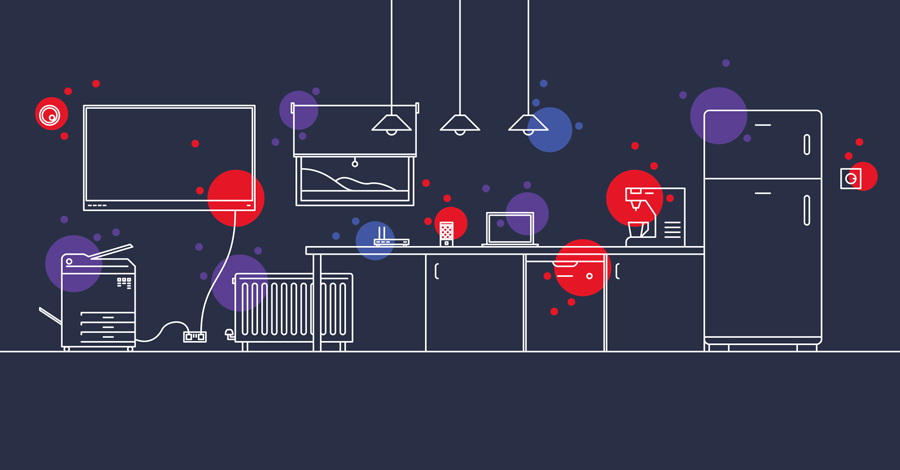

اخیراً یک هکر لیستی از بیش از نیم میلیون اعتبار Telnet برای سرورها را فاش کرد ، روترهای خانگی و دستگاههای هوشمند ، آنها را در معرض حمله قرار می دهد. ماركو زبیركا ، محقق تهدید اینترنت از اشیاء در Avast ، به سؤالات كلیدی مرتبط با این حادثه پاسخ داد – و چرا این امر برای مصرف کنندگان اهمیت دارد.

س: Telnet برای چه استفاده می شود؟

A: Telnet از پروتكلی است كه برای تهیه از راه دور استفاده می شود. دسترسی به دستگاه ها این پروتکل در سال 1969 برای ارائه دسترسی از راه دور به سرورها تهیه شده است. امروزه این دستگاه به طور گسترده در دستگاههای IoT گنجانده شده است ، اما فقط در موارد خاص مورد استفاده قرار می گیرد ، به عنوان مثال اگر کاربر به دسترسی از راه دور و کامل به سیستم زیرین دستگاه نیاز داشته باشد ، از راه دور به تنظیمات پیشرفته دسترسی پیدا کند یا اشکال زدایی چنین دستگاهی را انجام دهد

س: کدام دستگاه ها معمولاً از پروتکل Telnet استفاده می کنیم؟

A: معمولاً Telnet را که توسط روترها ، دستگاه های IoT مانند دوربین های IP ، لوازم هوشمند و حتی جعبه های تنظیم شده DVT2 استفاده می شود ، مشاهده می کنیم.

س: چگونه می توان کاربران می گویند آیا درگاه Telnet دستگاههایشان در معرض قرار گرفته است؟

A: کاربران می توانند بررسی کنند که آیا درگاه Telnet دستگاههای آنها با استفاده از ویژگی هایی مانند بازرس Wi-Fi Avast ، در تمام نسخه های Avast آنتی ویروس قرار دارد یا خیر. . بازرس Wi-Fi شبکه را اسکن می کند ، دستگاه هایی که از Telnet برای رمزهای خالی ، پیش فرض یا ضعیف استفاده می کنند را بررسی کرده و به کاربران از این موارد هشدار می دهد ، بنابراین می توانند تغییری در امنیت شبکه خود ایجاد کنند. همچنین این رمزعبورهایی را که قبلاً توسط بت نتهای بدافزار استفاده می شده اند ، از جمله میروت بات نت ، بررسی می کند. کاربران همچنین می توانند با ورود به رابط کاربری روتر خود ، تنظیمات روتر خود را بررسی کنند تا ببینند Telnet در روتر فعال شده است یا خیر. اگر Telnet به طور فعال مورد استفاده قرار نمی گیرد ، توصیه می کنیم آن را به طور کامل غیرفعال کنید. ما همچنین به کاربران توصیه می کنیم قابلیت ارسال پورت یا UPnP را فعال کنند ، و مگر اینکه اینها بطور آگاهانه مورد استفاده قرار گیرند ، باید غیرفعال شوند.

س: کاربران از کجا می توانند اعتبار Telnet خود را تغییر دهند؟

A: همیشه به خود دستگاه بستگی دارد ، بنابراین کاربران مهم این است که با کتابچه راهنمای دستگاه مشورت کنند و همیشه هنگام تنظیم یک دستگاه جدید ، از بهترین کارها مانند تغییر اعتبار ورود به سیستم پیش فرض (نام کاربری و رمز عبور) پیروی کنید. بعضی از دستگاه ها اعتبار Telnet را دارند ، در حالی که در سایر دستگاه ها فقط با ورود به سیستم خود به پورت Telnet دسترسی پیدا می کنید. کاربران باید با هر قیمتی از استفاده از همان نام کاربری و رمزعبور در چندین دستگاه و حساب جلوگیری کنند. مجرمان سایبری غالباً هنگامی که دست خود را با نقض داده ها از جمله اعتبار ورود به سیستم می گیرند ، سعی در هک کردن حساب های بیشتر دارند ، زیرا به خوبی می دانند که بسیاری از کاربران از همان اعتبار ورود به سیستم در چندین حساب و دستگاه استفاده می کنند. طبق نظرسنجی Avast ، 53٪ از آمریکایی ها از همان رمز عبور برای محافظت از چندین حساب استفاده می کنند. سرانجام ، کاربران همیشه باید سیستم عامل و نرم افزار دستگاه های خود را به روز کنند تا از آسیب پذیری هایی که احتمالاً توسط مجرمان سایبری سوءاستفاده می شوند ، استفاده کنند.

س: کسی با این اعتبارنامه ورود چه کاری می تواند انجام دهد؟

پاسخ: هنگامی که هکر با موفقیت به درگاه Telnet دسترسی پیدا کرد ، می توانند بدافزار را بارگیری و نصب کرده و سوء استفاده از دستگاه را آغاز کنید. در اکثر موارد ، هکرها از دستگاههای متصل برای ایجاد یک بات نت استفاده می کنند ، که می توانند از آن برای حملات DDoS به وب سایتهای معروف ، برای استخراج cryptocurrency و اسکن اینترنت و شبکه دستگاه آلوده استفاده کنند و سایر دستگاهها را آلوده و حمله کنند. کاربران می توانند تشخیص دهند که دستگاه آنها بخشی از یک بات نت شده است اگر توجه کنند که دستگاه آنها کندتر از حد معمول پاسخ می دهد و در صورت وجود ترافیك مشكوك از دستگاه خارج می شود.

س: آیا احتمال دارد كه سایر هكرها نیز اینترنت را اسكن كنند. ، به دنبال دستگاه هایی با درگاه های Telnet در معرض؟

A: بله! ما 500 لانه زنبوری مستقر در سرتاسر جهان داریم که با درگاههای باز برنامه ریزی شده اند ، مانند TCP: 23 (پروتکل telnet) ، TCP: 22 (پروتکل ssh) ، TCP: 80 (پروتکل http) ، که همه آنها به طور معمول در دستگاه های IoT یافت می شوند. بنابراین به نظر می رسد که دستگاه های IoT برای مهاجمین هستند. هدف از لانه زنبوری گرفتن فعالیت های جرایم سایبری و سپس بررسی روش های حمله آنهاست. آنها وجود دارند تا مهاجمان را فكر كنند كه دستگاه های مورد نظر واقعی هستند و داده های واقعی دارند. در نوزدهم ژانویه سال 2020 ، شاهد بودیم که مجرمان سایبری سعی در دسترسی به درگاه Telnet از لانه های عزیز ما 347.476 بار داشته اند.

س: چقدر احتمال دارید که فکر می کنید که این دستگاه ها اکنون از یک آدرس IP متفاوت و یا اعتبار ورود به سیستم مختلف استفاده می کنند؟

A: خیلی محتمل نیست ، زیرا بسیاری از این دستگاه ها فقط تنظیم شده و سپس به سادگی مورد استفاده قرار می گیرند ، بنابراین بسیاری از کاربران یا در صورت تنظیم ، یک بار به دستگاه های خود وارد می شوند ، در صورت وجود ، و پس از آن. دوباره هرگز. مطابق نظرسنجی Avast ، 43٪ از آمریکایی ها نمی دانند روترشان دارای رابط کاربری وب است که می توانند برای مشاهده و تغییر تنظیمات روتر خود وارد سیستم شوند. هنگامی که روتر می آید ، هنگام راه اندازی مجدد روتر یا هنگام جابجایی از یک ارائه دهنده سرویس اینترنت (ISP) به آدرس دیگر ، آدرس IP گاهاً تغییر می کند. یک شبکه فقط به عنوان ضعیف ترین پیوند خود ایمن است و به همین دلیل پیروی از بهترین شیوه های امنیتی